Autenticidad y detección de IA

February 17, 2026

Métodos de verificación de autenticidad de imágenes: qué funciona hoy

LECTURA RÁPIDA

<div class="hs-cta-embed hs-cta-simple-placeholder hs-cta-embed-116492913348"

style="max-width:100%; max-height:100%; width:170px;height:520px" data-hubspot-wrapper-cta-id="116492913348">

<a href="https://cta-eu1.hubspot.com/web-interactives/public/v1/track/redirect?encryptedPayload=AVxigLLzYHGtMYDgEXfYVUgSiXwccJLh5h3CwupigPP41t9C%2F%2FVGLQzQo6QfRZvkRixD3Gg8ORSe2kvWQLaQzNRj9oZIrDcCMVB4toZwj2GQNTwKFbP2xz0s6ZR7VIxerClVpKKlA56vLkY0Y6X9egfFZQbDbpD6n%2B2d3BdOYnLSFlg5cgNHHA%2FlABqhYebal4LFvJL9LUdJW%2B8x53h%2F7XQlGL9Y5bu%2BdF%2FA5MM6xEWx4QL3aw%3D%3D&webInteractiveContentId=116492913348&portalId=4144962" target="_blank" rel="noopener" crossorigin="anonymous">

<img alt="Do you know which laws apply to you?" loading="lazy" src="https://hubspot-no-cache-eu1-prod.s3.amazonaws.com/cta/default/4144962/interactive-116492913348.png" style="height: 100%; width: 100%; object-fit: fill"

onerror="this.style.display='none'" />

</a>

</div>

Comparte este artículo

¡Suscríbete al blog!

Me suscriboLa verificación de la autenticidad de las imágenes ha pasado de ser una preocupación técnica de nicho a una necesidad práctica. Las imágenes generadas y manipuladas por inteligencia artificial ahora circulan junto a las reales, a menudo sin contexto, y cada vez se pide más a las organizaciones que defiendan por qué se debe confiar en una imagen en particular.

La inspección visual y los metadatos por sí solos no son suficientes para generar confianza. Verificar de dónde proviene una imagen, si ha sido alterada y cómo se ha utilizado ahora requiere enfoques más sólidos y resilientes.

Por qué la verificación de la autenticidad de las imágenes se ha vuelto tan difícil

La dificultad de la verificación de la autenticidad de las imágenes no se debe a un solo cambio tecnológico, sino a una combinación de escala, velocidad y transformación.

Las imágenes se crean y comparten a un volumen sin precedentes. Se copian, comprimen, recortan, reformatean y se vuelven a publicar al instante en plataformas que, de forma rutinaria, eliminan la información contextual. En este entorno, los métodos de verificación diseñados para archivos estáticos o flujos de trabajo controlados se estropean rápidamente.

La autenticidad ya no es una simple cuestión de «lo real contra lo falso». Lo que importa hoy es la capacidad para demostrar el origen, la integridad y la historia. ¿Quién creó la imagen? ¿En qué condiciones? ¿Se ha modificado y, de ser así, cómo? Estas preguntas requieren evidencia, no inferencia.

Al mismo tiempo, las presiones regulatorias, periodísticas y corporativas están convirtiendo la autenticidad en un requisito operativo. Las redacciones deben defender la legitimidad de las imágenes publicadas. Las marcas deben responder rápidamente a la desinformación visual. Los reguladores esperan cada vez más transparencia en torno al contenido sintético y no sintético. En todos los casos, la autenticidad debe demostrarse, no darse por supuesta.

Explicación de los principales métodos de verificación de la autenticidad de las imágenes

En la actualidad se utiliza una amplia gama de métodos de verificación de la autenticidad de las imágenes. Cada uno desempeña un papel, pero cada uno también tiene límites estructurales que son importantes en las condiciones del mundo real.

a) Métodos contextuales y de investigación (dirigidos por humanos)

Los métodos contextuales y de investigación se basan principalmente en el análisis humano.

Búsqueda inversa de imágenes se usa comúnmente para rastrear la reutilización de imágenes, identificar apariencias anteriores o detectar cuándo las imágenes se sacan de contexto. Inspección visual y forense se centra en señales como la iluminación inconsistente, las sombras no naturales, la clonación de artefactos o el empalme de bordes que pueden indicar manipulación.

Estos enfoques son valiosos en el periodismo, la investigación y las investigaciones. Sin embargo, son manuales, subjetivos y difíciles de escalar. También se basan en la existencia de imágenes de referencia comparables y en la interpretación humana, lo que limita su fiabilidad en situaciones de poco tiempo o a un volumen elevado.

b) Métodos analíticos y basados en archivos (dependientes de los datos)

Los métodos basados en archivos analizan los datos adjuntos a la propia imagen.

Análisis de metadatos examina información como el dispositivo de captura, las marcas de tiempo, la geolocalización o el software de edición. Análisis del nivel de error (ELA) y el análisis de artefactos de compresión busca inconsistencias localizadas que puedan revelar la edición o la recompresión.

Estas técnicas pueden ser eficaces en entornos controlados, especialmente cuando los archivos originales están disponibles. Sin embargo, su diseño es frágil. Las plataformas y los flujos de trabajo suelen eliminar los metadatos, mientras que la compresión y la conversión de formato pueden invalidar las señales analíticas. Una vez que una imagen circula, estos métodos suelen perder su valor probatorio.

c) Métodos de detección automatizados (probabilísticos)

La detección automatizada se basa en modelos de aprendizaje automático entrenados para reconocer patrones asociados con imágenes generadas o manipuladas por IA.

Estos sistemas son útiles para la detección y la priorización a gran escala. Pueden ayudar a identificar el contenido sospechoso o a estimar si es probable que una imagen sea sintética.

Sin embargo, siguen siendo probabilísticos. Infieren la probabilidad en lugar de confirmar el origen. Su rendimiento depende de los datos de entrenamiento y de las actualizaciones de los modelos, lo que los hace vulnerables a la deriva del modelo y a la adaptación adversa. Como resultado, no son adecuados para la verificación de alto riesgo, donde se requiere certeza.

d) Métodos de procedencia integrados (verificables)

Los métodos de procedencia integrados adoptan un enfoque fundamentalmente diferente.

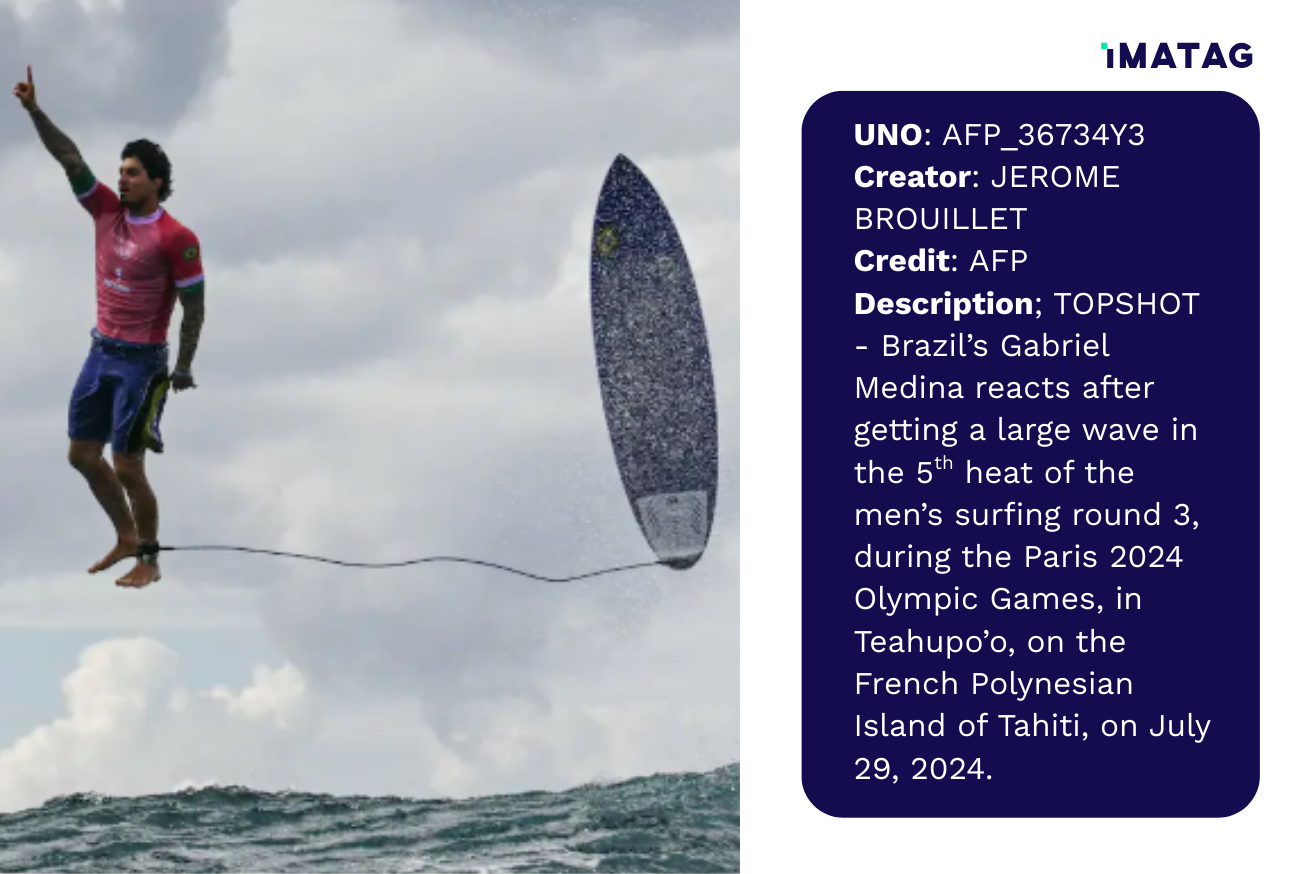

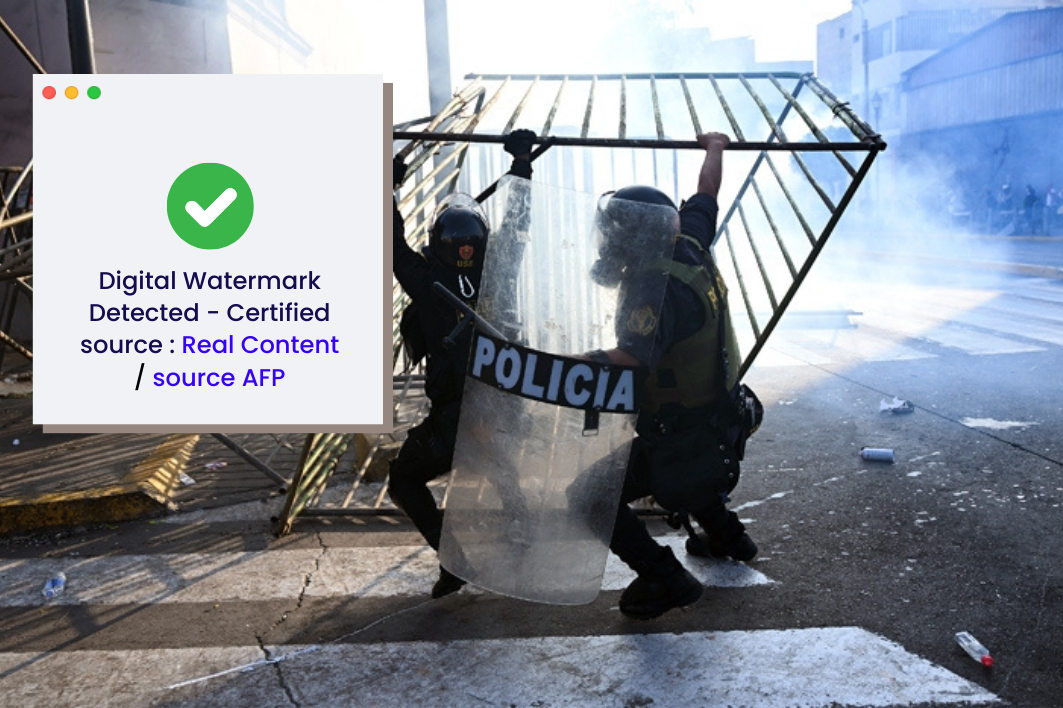

Marca de agua digital incrusta señales de autenticidad directamente en los píxeles de la imagen, lo que permite que el contenido en sí contenga información verificable. Marcos de procedencia como C2PA registre metadatos estructurados sobre el origen y las transformaciones para establecer un historial transparente del activo.

Si bien los metadatos proporcionan información contextual rica, se pueden eliminar o modificar durante el manejo normal de los archivos. Las marcas de agua incorporadas solucionan esta limitación al vincular las señales de autenticidad a la imagen a nivel de píxel. En las implementaciones avanzadas, las marcas de agua también pueden actuar como un enlace persistente a datos de procedencia externa, lo que garantiza que, incluso si se eliminan los metadatos, se pueda restablecer la conexión con la información original.

Estos métodos están diseñados para la verificación a escala en lugar de la inspección visual. Su eficacia depende de la persistencia, la detectabilidad y la capacidad de mantener un vínculo fiable entre la imagen y sus datos de procedencia en las transformaciones del mundo real.

Cuando falla la verificación de imágenes

La mayoría de los métodos de verificación de la autenticidad de las imágenes no fallan en el momento de la creación, sino después de que las imágenes abandonan su entorno original.

Una vez que las imágenes se cargan en las plataformas, se comprimen, se recortan, se capturan o se convierten de un formato a otro, muchas señales de verificación desaparecen. Los metadatos se pueden eliminar. Los artefactos analíticos se pueden modificar. La confianza en la detección puede caer por debajo de los umbrales utilizables.

En esta etapa, el factor decisivo no es el método en sí, sino donde reside la señal de autenticidad. Algunos enfoques se basan en la inferencia y estiman la autenticidad en función de patrones o probabilidades. Otros dependen de los datos adjuntos al archivo, que se pueden eliminar mediante un procesamiento rutinario. Solo las señales incrustadas directamente en la imagen persisten de forma fiable a medida que el contenido se comparte y se transforma.

Cuando la verificación falla, las consecuencias son concretas.

Riesgo legal surge cuando las organizaciones no pueden probar el origen o la integridad de la imagen en disputas, investigaciones o contextos regulatorios. Riesgo reputacional se produce cuando las imágenes auténticas son impugnadas por falsas, o cuando imágenes manipuladas circulan bajo el nombre de una marca de confianza. Riesgo operacional aumenta a medida que los equipos de verificación se ven obligados a realizar comprobaciones manuales y lentas durante las crisis o los eventos de desinformación. Riesgo de cumplimiento crece a medida que las regulaciones emergentes sobre inteligencia artificial y medios exigen mayores garantías de transparencia y procedencia.

En el momento en que más se requieren pruebas, una verificación débil solo deja incertidumbre.

Cuando los métodos de autenticidad de imágenes deben funcionar juntos

Ningún método único de verificación de la autenticidad de las imágenes resuelve el problema por sí solo.

El análisis contextual proporciona comprensión. Las herramientas de detección permiten la escalabilidad. Los estándares de procedencia estructuran la información detallada sobre el origen, la autoría y el historial de modificaciones. El desafío es garantizar que estas capas permanezcan conectadas después de la circulación de las imágenes.

Los manifiestos de metadatos y procedencia pueden describir cómo se creó el contenido, incluidas las condiciones de captura, el historial de edición o incluso los parámetros generativos. Sin embargo, si esa información se separa del archivo de imagen, su valor probatorio se reduce.

Aquí es donde los enfoques integrados desempeñan un papel fundamental. Las marcas de agua digitales pueden anclar marcos de procedencia como C2PA a nivel de píxel, creando un puente persistente entre la imagen y sus metadatos asociados. En lugar de reemplazar los metadatos, las marcas de agua integradas los refuerzan y garantizan que las señales de autenticidad sobrevivan a la compresión, el intercambio y el reformateo.

Incorporación de la verificación en el momento de la captura o la producción cambia radicalmente la ecuación de la confianza. La autenticidad ya no es algo que se reconstruye después de la circulación, sino que la transmite la propia imagen allá donde va.

Generar una confianza que sobreviva a la circulación

En la práctica, los métodos de verificación de la autenticidad de las imágenes son tan fuertes como su punto más débil de falla. Las imágenes se editan, comparten, transforman y reutilizan de formas que la mayoría de los enfoques de verificación nunca fueron diseñados para soportar. En este entorno, la confianza no puede basarse únicamente en la inspección.

Esta es la razón por la que el ecosistema de imágenes se está alejando gradualmente de la detección y la interpretación y optando por la autenticidad integrada y la procedencia verificable. Cuando la propia imagen aporta la prueba, es posible verificarla incluso después de su circulación, compresión o reutilización.

El enfoque de Imatag con respecto a la autenticidad se basa en este principio. Al incorporar elementos robustos, marcas de agua invisibles directamente en el contenido visual, Imatag permite que la autenticidad persista más allá de las plataformas, los formatos y los flujos de trabajo. La procedencia y la verificación ya no dependen de que los metadatos estén intactos ni de la reconstrucción contextual, sino que permanecen vinculadas a la imagen dondequiera que viaje.

¿Quieres «ver» una marca de agua invisible?

Obtenga más información sobre la solución de IMATAG para insertar marcas de agua invisibles en su contenido visual.

Reserva una demostraciónEstos artículos también pueden interesarle

Autenticidad y detección de IA

January 16, 2026

CES 2026: Lo que el hype de la IA aún pasa por alto sobre la autenticidad de las imágenes

Autenticidad y detección de IA

December 16, 2025

Detección de imágenes generadas por IA: por qué son importantes los estándares sólidos de marcas de agua

Autenticidad y detección de IA

July 8, 2025