Authenticité & Détection d'IA

February 17, 2026

Méthodes de vérification de l'authenticité des images : ce qui fonctionne aujourd'hui

LECTURE RAPIDE

<div class="hs-cta-embed hs-cta-simple-placeholder hs-cta-embed-116492913348"

style="max-width:100%; max-height:100%; width:170px;height:520px" data-hubspot-wrapper-cta-id="116492913348">

<a href="https://cta-eu1.hubspot.com/web-interactives/public/v1/track/redirect?encryptedPayload=AVxigLLzYHGtMYDgEXfYVUgSiXwccJLh5h3CwupigPP41t9C%2F%2FVGLQzQo6QfRZvkRixD3Gg8ORSe2kvWQLaQzNRj9oZIrDcCMVB4toZwj2GQNTwKFbP2xz0s6ZR7VIxerClVpKKlA56vLkY0Y6X9egfFZQbDbpD6n%2B2d3BdOYnLSFlg5cgNHHA%2FlABqhYebal4LFvJL9LUdJW%2B8x53h%2F7XQlGL9Y5bu%2BdF%2FA5MM6xEWx4QL3aw%3D%3D&webInteractiveContentId=116492913348&portalId=4144962" target="_blank" rel="noopener" crossorigin="anonymous">

<img alt="Do you know which laws apply to you?" loading="lazy" src="https://hubspot-no-cache-eu1-prod.s3.amazonaws.com/cta/default/4144962/interactive-116492913348.png" style="height: 100%; width: 100%; object-fit: fill"

onerror="this.style.display='none'" />

</a>

</div>

Partagez cet article

Abonnez-vous au blog !

Je m'abonneLa vérification de l'authenticité des images est passée d'une préoccupation technique spécialisée à une nécessité pratique. Les images générées et manipulées par l'IA circulent désormais aux côtés d'images réelles, souvent sans contexte, et les organisations sont de plus en plus souvent invitées à expliquer pourquoi une image particulière doit être fiable.

L'inspection visuelle et les métadonnées ne suffisent pas à elles seules à établir la confiance. Vérifier d'où vient une image, si elle a été modifiée et comment elle a été utilisée nécessite désormais des approches plus robustes et résilientes.

Pourquoi la vérification de l'authenticité des images est devenue si difficile

La difficulté de la vérification de l'authenticité des images n'est pas due à un seul changement technologique, mais à une combinaison d'échelle, de vitesse et de transformation.

Les images sont créées et partagées à un volume sans précédent. Ils sont instantanément copiés, compressés, recadrés, reformatés et republiés sur des plateformes qui suppriment régulièrement les informations contextuelles. Dans cet environnement, les méthodes de vérification conçues pour les fichiers statiques ou les flux de travail contrôlés tombent rapidement en panne.

L'authenticité n'est plus non plus une simple question de « vrai contre faux ». Ce qui compte aujourd'hui, c'est capacité à prouver l'origine, l'intégrité et l'histoire. Qui a créé l'image ? Dans quelles conditions ? A-t-il été modifié et, dans l'affirmative, comment ? Ces questions nécessitent des preuves et non des inférences.

Dans le même temps, les pressions réglementaires, journalistiques et commerciales font de l'authenticité une exigence opérationnelle. Les rédactions doivent défendre la légitimité des images publiées. Les marques doivent réagir rapidement à la désinformation visuelle. Les régulateurs attendent de plus en plus de transparence en ce qui concerne les contenus synthétiques et non synthétiques. Dans tous les cas, l'authenticité doit être démontrable et non supposée.

Les principales méthodes de vérification de l'authenticité des images expliquées

Un large éventail de méthodes de vérification de l'authenticité des images sont utilisées aujourd'hui. Chacune joue un rôle, mais chacune possède également des limites structurelles qui sont importantes dans des conditions réelles.

a) Méthodes contextuelles et d'enquête (dirigées par l'homme)

Les méthodes contextuelles et d'investigation reposent principalement sur l'analyse humaine.

Recherche d'images inversée est couramment utilisé pour retracer la réutilisation d'images, identifier des apparences antérieures ou détecter les cas où les visuels sont sortis de leur contexte. Inspection visuelle et médico-légale se concentre sur des signaux tels qu'un éclairage irrégulier, des ombres artificielles, des artefacts de clonage ou des bords d'épissage qui peuvent indiquer une manipulation.

Ces approches sont précieuses pour le journalisme, la recherche et les enquêtes. Cependant, ils sont manuels, subjectifs et difficiles à adapter. Ils s'appuient également sur l'existence d'images de référence comparables et sur l'interprétation humaine, ce qui limite leur fiabilité en cas de contraintes de temps ou à volume élevé.

b) Méthodes analytiques et basées sur des fichiers (dépendantes des données)

Les méthodes basées sur des fichiers analysent les données associées à l'image elle-même.

Analyse des métadonnées examine des informations telles que le périphérique de capture, les horodatages, la géolocalisation ou les logiciels d'édition. Analyse du niveau d'erreur (ELA) et l'analyse des artefacts de compression recherchent des incohérences localisées susceptibles de révéler une modification ou une recompression.

Ces techniques peuvent être efficaces dans des environnements contrôlés, en particulier lorsque les fichiers originaux sont disponibles. Cependant, ils sont fragiles de par leur conception. Les métadonnées sont fréquemment supprimées par les plateformes et les flux de travail, tandis que la compression et la conversion de format peuvent invalider les signaux analytiques. Une fois qu'une image circule, ces méthodes perdent souvent leur valeur probante.

c) Méthodes de détection automatisées (probabilistes)

La détection automatique repose sur des modèles d'apprentissage automatique entraînés à reconnaître les modèles associés aux images générées ou manipulées par l'IA.

Ces systèmes sont utiles pour le dépistage et la priorisation à grande échelle. Ils peuvent aider à signaler un contenu suspect ou à estimer si une image est probablement synthétique.

Elles restent toutefois probabilistes. Ils déduisent la probabilité plutôt que de confirmer l'origine. Leurs performances dépendent des données d'entraînement et des mises à jour des modèles, ce qui les rend vulnérables à la dérive des modèles et à l'adaptation contradictoire. Par conséquent, ils ne sont pas adaptés à une vérification à enjeux élevés où la certitude est requise.

d) Méthodes de provenance intégrées (vérifiables)

Les méthodes de provenance intégrées adoptent une approche fondamentalement différente.

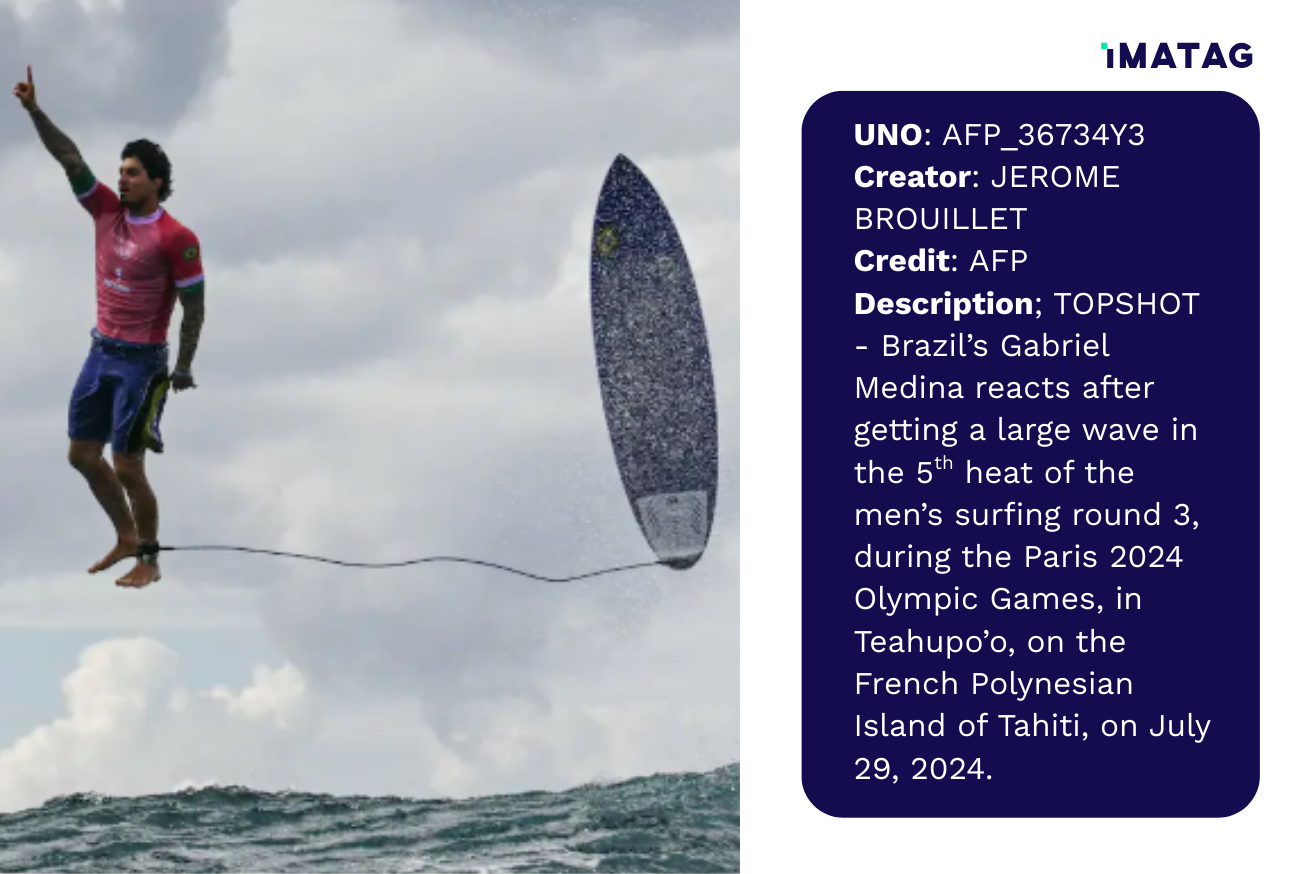

Filigrane numérique intègre des signaux d'authenticité directement dans les pixels de l'image, permettant ainsi au contenu lui-même de contenir des informations vérifiables. Des cadres de provenance tels que C2PA enregistrer des métadonnées structurées sur l'origine et les transformations afin d'établir un historique transparent de l'actif.

Bien que les métadonnées fournissent de riches informations contextuelles, elles peuvent être supprimées ou modifiées lors de la gestion normale des fichiers. Le filigrane intégré remédie à cette limitation en liant les signaux d'authenticité à l'image au niveau des pixels. Dans les implémentations avancées, le filigrane peut également agir comme un lien permanent vers des données de provenance externes, garantissant que même si les métadonnées sont supprimées, la connexion aux informations d'origine peut être rétablie.

Ces méthodes sont conçues pour une vérification à grande échelle plutôt que pour une inspection visuelle. Leur efficacité dépend de la persistance, de la détectabilité et de la capacité à maintenir un lien fiable entre l'image et ses données de provenance lors de transformations réelles.

En cas d'échec de la vérification des images

La plupart des méthodes de vérification de l'authenticité des images échouent non pas au moment de la création, mais une fois que les images ont quitté leur environnement d'origine.

Une fois que les images sont téléchargées sur des plateformes, compressées, recadrées, capturées ou converties entre formats, de nombreux signaux de vérification disparaissent. Les métadonnées peuvent être supprimées. Les artefacts analytiques peuvent être modifiés. La confiance de détection peut descendre en dessous des seuils utilisables.

À ce stade, le facteur décisif n'est pas la méthode elle-même, mais où se trouve le signal d'authenticité. Certaines approches reposent sur l'inférence, c'est-à-dire sur l'estimation de l'authenticité en fonction de modèles ou de probabilités. D'autres dépendent des données jointes au fichier, qui peuvent être supprimées par un traitement de routine. Seuls les signaux intégrés directement à l'image persistent de manière fiable lorsque le contenu est partagé et transformé.

Lorsque la vérification échoue, les conséquences sont concrètes.

Risque juridique survient lorsque les organisations ne peuvent pas prouver l'origine ou l'intégrité de l'image dans le cadre de litiges, d'enquêtes ou de contextes réglementaires. Risque d'atteinte à la réputation se produit lorsque des images authentiques sont contestées comme étant fausses, ou lorsque des visuels manipulés circulent sous le nom d'une marque de confiance. Risque opérationnel augmente à mesure que les équipes de vérification sont obligées de procéder à de lents contrôles manuels en cas de crise ou de désinformation. Risque de conformité croît à mesure que les réglementations émergentes en matière d'IA et de médias exigent une transparence et des garanties de provenance renforcées.

Au moment où les preuves sont le plus demandées, une faible vérification ne laisse que de l'incertitude.

Quand les méthodes d'authenticité des images doivent fonctionner ensemble

Aucune méthode unique de vérification de l'authenticité des images ne résout le problème à elle seule.

L'analyse contextuelle permet de mieux comprendre. Les outils de détection permettent la mise à l'échelle. Les normes de provenance structurent des informations détaillées sur l'origine, la paternité et l'historique des modifications. Le défi consiste à s'assurer que ces couches restent connectées une fois que les images circulent.

Les métadonnées et les manifestes de provenance peuvent décrire la manière dont le contenu a été créé, notamment les conditions de capture, l'historique des modifications ou même les paramètres de génération. Toutefois, si ces informations se détachent du fichier image, leur valeur probante est réduite.

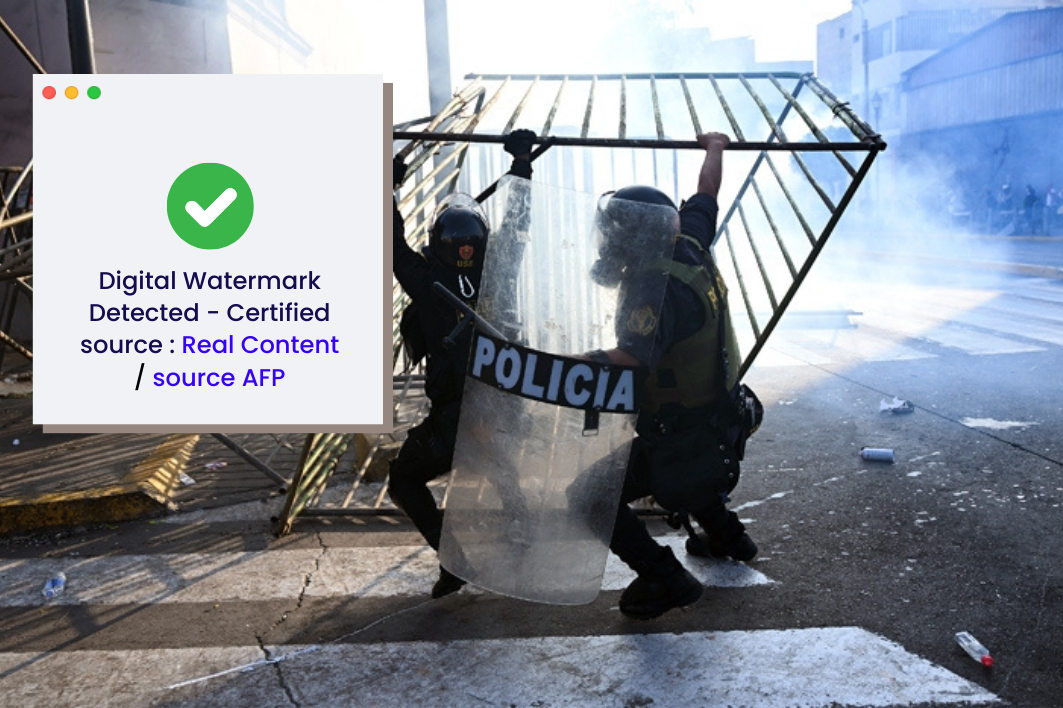

C'est là que les approches intégrées jouent un rôle essentiel. Le filigrane numérique peut ancrer des cadres de provenance tels que le C2PA au niveau du pixel, en créant un pont permanent entre l'image et ses métadonnées associées. Au lieu de remplacer les métadonnées, le filigrane intégré les renforce, garantissant que les signaux d'authenticité survivent à la compression, au partage et au reformatage.

Intégration de la vérification au moment de la capture ou de la production modifie fondamentalement l'équation de confiance. L'authenticité n'est plus quelque chose qui se reconstruit après la diffusion, elle est portée par l'image elle-même, où qu'elle passe.

Instaurer une confiance qui survit à la circulation

Dans la pratique, les méthodes de vérification de l'authenticité des images sont aussi efficaces que leur point de défaillance le plus faible. Les images sont éditées, partagées, transformées et réutilisées d'une manière que la plupart des approches de vérification n'ont jamais été conçues pour supporter. Dans ce contexte, la confiance ne peut pas reposer uniquement sur l'inspection.

C'est pourquoi l'écosystème d'images s'éloigne progressivement de la détection et de l'interprétation pour se tourner vers une authenticité intégrée et une provenance vérifiable. Lorsque la preuve est apportée par l'image elle-même, la vérification devient possible même après la circulation, la compression ou la réutilisation.

L'approche d'Imatag en matière d'authenticité repose sur ce principe. En intégrant une technologie robuste, filigranes invisibles directement dans le contenu visuel, Imatag permet à l'authenticité de persister au-delà des plateformes, des formats et des flux de travail. La provenance et la vérification ne dépendent plus de métadonnées intactes ou d'une reconstruction contextuelle, mais restent liées à l'image où qu'elle se déplace.

Vous voulez « voir » un filigrane invisible ?

En savoir plus sur la solution d'IMATAG pour insérer des filigranes invisibles dans votre contenu visuel.

Réservez une démoCes articles peuvent également vous intéresser

Authenticité & Détection d'IA

January 16, 2026

CES 2026 : ce que l’engouement autour de l’IA oublie encore sur l’authenticité des images

Authenticité & Détection d'IA

December 16, 2025

Détecter les images générées par l’IA : pourquoi des standards robustes de watermarking sont essentiels

Authenticité & Détection d'IA

July 8, 2025